DMZ(DeMilitarized Zone:非武装地帯)とは、インターネットと内部ネットワークの間に設置される保護層のことで、外部からの不正アクセスを防ぎつつ、必要な通信を許可するためのセキュリティの仕組み。DMZはインターネットの急速な進化とともに、個人や企業のデータを守る上で不可欠な要素となっており、ネットワークエンジニアを目指す方であれば必要不可欠な基本知識です。

この記事では、DMZがどのように機能し、ネットワークセキュリティにおいてなぜ重要なのかを、初心者の方にもわかりやすくご説明します。

サイバー攻撃、データ漏洩、その他のオンライン脅威からの保護を目的として、DMZは重要な役割を担っています。

この記事を通じて、DMZの基礎知識を身につけ、より安全なデジタル環境を構築するための理解を深めていきましょう!

- DMZの基本

- DMZの構成要素

- DMZの利点とリスク

- 実践例

ネットワークエンジニアを目指す方であれば知らないと恥ずかしい超・基本知識の1つです。是非最後までご覧ください。

DMZとは?

DMZ(非武装地帯)とは、ネットワークセキュリティの世界で用いられる重要な概念です。 DMZは、「Demilitarized Zone」の略で、文字通り「非武装地帯」という意味を持ちます。ネットワークの文脈でこの言葉を使用する際、インターネットや他の不信頼なネットワークと信頼される内部ネットワーク(例えば、企業ネットワーク)の間に位置する安全な領域を指します。

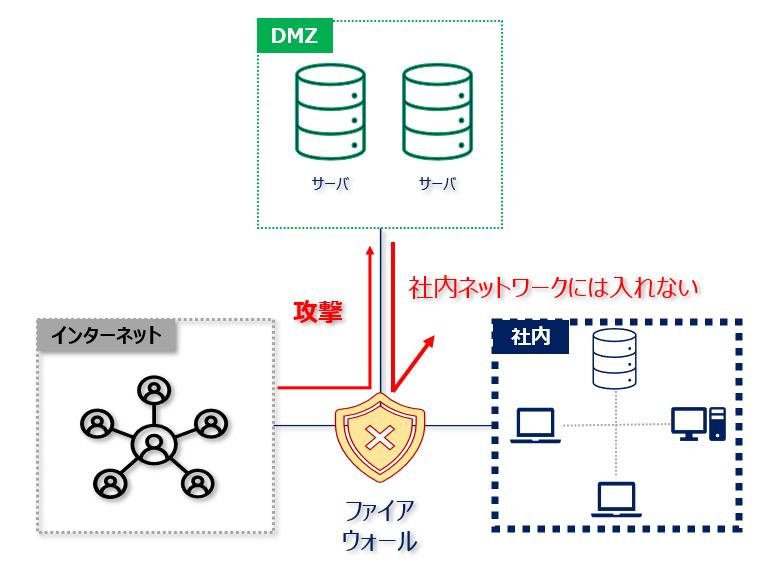

DMZの主な目的は、セキュリティリスクを最小限に抑えながら、インターネットからのアクセスが必要なサービス(例えば、Webサーバーやメールサーバー)をホストすることです。 このようなサービスをDMZに配置することで、万が一サーバーが攻撃された場合でも、攻撃者が内部ネットワークへアクセスするのを困難にします。

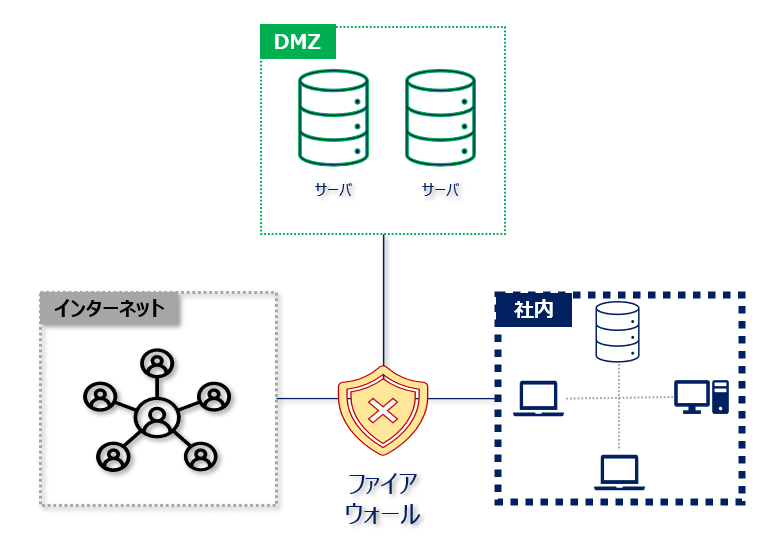

ポイント 基本的なネットワーク構成例

- 外部ファイアウォール: 最初のファイアウォールは、インターネットからの不正アクセスを防ぐために設置されます。このファイアウォールは、外部ネットワーク(インターネット)とDMZの間に位置します。

- DMZネットワーク: DMZ内には、外部からのアクセスが必要なサーバーが配置されます。例えば、ウェブサーバーやメールサーバーがこれに該当します。これらのサーバーは外部のユーザーにサービスを提供しながら、内部ネットワークにはアクセスされないように隔離されています。

- 内部ファイアウォール: 二つ目のファイアウォールは、DMZと内部ネットワーク(例えば、企業の主要ネットワーク)の間に設置されます。このファイアウォールは、DMZからの不正アクセスを内部ネットワークに侵入させないためのものです。

- 内部ネットワーク: 内部ネットワークは、企業の重要なデータやシステムが含まれている領域です。この領域は、二重のファイアウォールによって保護されており、セキュリティリスクが最小限に抑えられています。

参考 ファイアウォールとは?

DMZは特に企業や大規模な組織で一般的に見られるセキュリティの仕組みで、インターネットへの露出が必要なサービスを内部ネットワークから物理的に分離することで、セキュリティを強化し、潜在的な攻撃から企業の貴重なリソースを守ることができます。また、DMZの設計には様々なアプローチがあり、それぞれの組織のニーズやセキュリティ要件に合わせてカスタマイズすることが可能です。

ポイント DMZの構築ステップ(超・概要)

- Webサーバーとメールサーバーの配置: 企業は通常、Webサイトやメールサーバーをインターネットに公開する必要があります。(公開しないともちろんインターネット通信を行うことはできません。)これらのサービスはDMZ内に配置され、インターネットからの直接的なアクセスを受け付けます。こうすることで、もしサーバーが攻撃されたとしても、内部ネットワークは保護されます。

- ファイアウォールの設定: 企業のネットワークエンジニアは、DMZを保護するために2つのファイアウォールを設定します。外部ファイアウォールはインターネットからのアクセスを制御し、内部ファイアウォールはDMZから内部ネットワークへのアクセスを制御します。

- セキュリティポリシーの実施: DMZ内のサーバーは、定期的なセキュリティ更新とパッチ適用を受けます。また、企業はDMZ内での活動を監視し、不審なトラフィックや不正アクセスを検出するためのシステムを導入します。

- 災害復旧計画の一部としてのDMZ: 企業は、DMZを災害復旧計画の一環として利用することもあります。例えば、内部ネットワークがダウンした際にも、DMZ内のサーバーを通じて基本的なビジネス機能を維持することができます。

DMZの利点とリスク

DMZの導入は、ネットワークセキュリティを大幅に強化することができますが、それには一定のリスクも伴います。

ここでは、DMZを利用することの主な利点とリスクについて説明します。

利点

- セキュリティの向上: DMZは、不正アクセスから内部ネットワークを保護する重要な層です。外部からのアクセスはDMZを通じて処理されるため、直接内部ネットワークに影響を与えることが難しくなります。

- サービスの分離: DMZにサーバーを配置することで、インターネットに公開されるサービスと内部ネットワークを物理的に分離できます。これにより、サーバーが侵害された場合でも内部ネットワークへの影響を最小限に抑えることができます。

- 監視と管理の効率化: DMZを設置することで、ネットワークの監視ポイントが明確になり、セキュリティの管理と監視が効率的に行えます。

リスク

- 複雑な設定と管理: DMZの設計と管理は複雑であり、適切な知識とスキルが必要です。不適切な設定はセキュリティホールを生じさせる可能性があります。

- 追加のコスト: DMZを設置するには、追加のハードウェア(例えば、ファイアウォール、サーバー)とメンテナンスが必要です。これは、特に小規模な組織にとっては大きなコスト負担となることがあります。

- セキュリティの誤解: DMZを導入することで万全のセキュリティが保証されるわけではありません。依然として、内部のセキュリティ対策も継続的に行う必要があります。

ネットワーク学習の決定版(ネットワークエンジニアを目指すなら必見!)

↑ページ数が多く誰でも手軽に読める内容ではありませんが、ネットワークエンジニアであれば、ほぼ全員が一度は読んだことがある超・有料書籍。是非一度読破しておきたい1冊のご紹介です。

読者特典> 0から学ぶネットワーク入門